[Network] ARP 리다이렉트(스푸핑) 실습

- IT/Network

- 2020. 5. 23.

ARP 다이렉트란?

ARP 리다이렉트란 공격자가 자신을 라우터라고 속이는 것입니다. 즉, 희생자들의 패킷이 공격자를 한번 거쳐서 라우터로 가도록하는 공격입니다. 이를 통해 공격자는 희생자가 어떤 패킷을 외부망으로 보내는지를 알아낼 수 있습니다.

실습환경

공격자 시스템 : 칼리 리눅스

희생자 시스템 : 윈도우 10

ARP 리다이렉트 공격

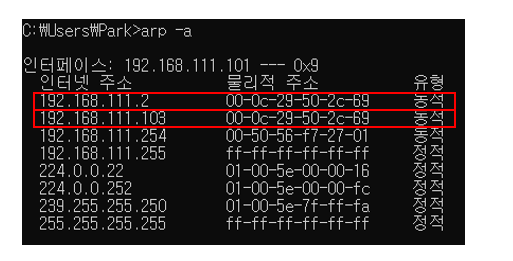

1. ARP 리다이렉트 공격은 위조된 ARP 패킷을 보내어 희생자 시스템의 MAC 주소 테이블을 바꾸는 방식이기 때문에 먼저 희생자 시스템의 MAC 주소 테이블을 확인해야 합니다. arp -a 명령으로 공격 대상 시스템의 상태 정보를 확인합니다.

2. 희생자 PC로부터 패킷이 전달 되어 올 때 세션이 끊어지지 않게 패킷 릴레이를 위해 fragrouter를 실행합니다.

fragrouter -B1

3. 새로운 터미널을 열어 dsniff에서 제공하는 툴 중 하나인 arpspoof를 사용합니다. 희생자 PC 192.168.111.101 에게 공격자의 주소가 192.168.111.2(라우터)라는 것을 알리는 명령으로 다음과 같은 명령을 사용합니다.

arpspoof -i eth0 -t 192.168.111.101 192.168.111.2

4. 다음과 같이 fragrouter을 실행한 화면을 보면 희생자(192.168.111.101) 시스템에서 공격자 시스템을 통과하여 라우터를 통해 외부로 나가는 패킷들을 확인할 수 있습니다.

5. 희생자 시스템의 arp 테이블을 확인해보면 라우터 192.168.111.2의 MAC 주소가 공격자 192.168.111.103의 MAC주소와 동일하게 인식된 것을 확인할 수 있습니다. 즉, 192.168.111.2으로 패킷을 보내든, 102.168.111.103으로 패킷을 보내든 102.168.111.103로 향하게 됩니다.

'IT > Network' 카테고리의 다른 글

| [Network] 스위치 테이블 (0) | 2020.05.23 |

|---|---|

| [Network] Reverse Connection 이란? (0) | 2020.05.23 |

| 포트 List (1) | 2019.12.01 |