[웹해킹] DVWA를 통한 CAPTCHA 공격 실습 - Low 단계

- IT/웹해킹

- 2019. 11. 24.

DVWA의 Security Level을 Low 단계로 설정하고 Insecure CAPTCHA 메뉴로 들어간다.

우선 CAPTCHA 기능이 어떻게 동작하는지 살펴보기 위해 Burp Suite의 Proxy history를 살펴 보자. password는 'normal'로 입력하고 CAPTCHA 부분은 그림에 나온대로 입력한다. 다 입력한 후 change 버튼을 누른다.

이 때 http history에서 요청을 살펴 보자.

첫 번째 요청을 보면 step 이라는 파라미터에 1이라는 값이 설정 돼있고 우리가 비밀번호로 입력 했던 normal 값이 두 번 나온다. 그리고 recaptcha_challenge_field라는 것이 있는데 이것은 captcha를 확인할 때 매 번 랜덤하게 생성되는 값이

다. recaptcha_response_field라는 파라미터에는 우리가 입력했던 값이 설정되어 있다. 마지막으로 change 라는 파라미터가 전달된다.

step = 1 이라는 부분에 주목을 하고 change 버튼을 눌러 보자.

Burp Suite를 보면 패스워드가 변경되면서 요청이 한 번 더 날아 오는 것을 확인 할 수 있다.

정리를 해보면, 요청이 총 두 번 날아 갔고 첫 번째 요청의 step은 1이라는 것과 두 번째 요청의 step은 2라는 것을 확인 했다. 그리고 두 요청 모두 패스워드가 포함되어 전송 되었다. 이 상황에서 만약 첫 번째 요청은 생략하고 두 번째 요청 만을 보내면 어떻게 될까?

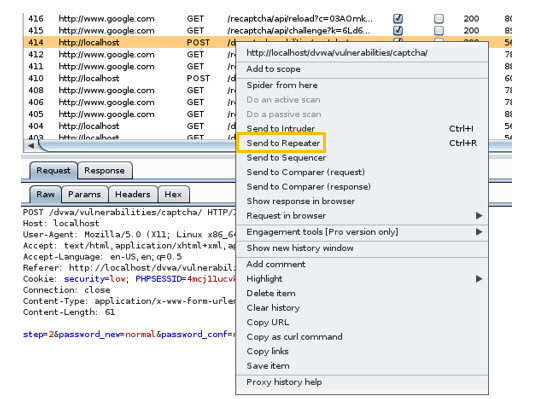

Burp Suite의 Repeater 기능을 이용하면 간단하게 내가 원하는 요청을 보낼수 있다. 두번 째 요청에서 마우스 오른쪽 버튼을 누르고 Send to Repeter를 선택한다.

이제 Repeter 탭에 가보면 방금 보냈던 요청이 표시 된다.

여기서 password 부분을 'normal' 대신 'hacker'로 바꿔 보자.

password를 수정하고 Go 버튼을 누른다.

Response의 Render 탭을 보면 패스워드가 변경 되었다는 것을 알 수 있다.

'IT > 웹해킹' 카테고리의 다른 글

| [웹해킹] CAPTCHA 공격 실습 - High 단계 (0) | 2020.05.31 |

|---|---|

| [웹해킹] CAPTCHA 공격 실습 - Medium 단계 (0) | 2020.05.31 |

| [웹해킹] CAPTCHA 공격이란? (0) | 2019.11.24 |

| [웹해킹] 파일 인클루젼 공격이란? (0) | 2019.11.24 |

| [웹해킹] CSRF 공격이란? (0) | 2019.11.24 |